Description

Nous nous retrouvons avec une archive contenant une capture réseau.

Resolution

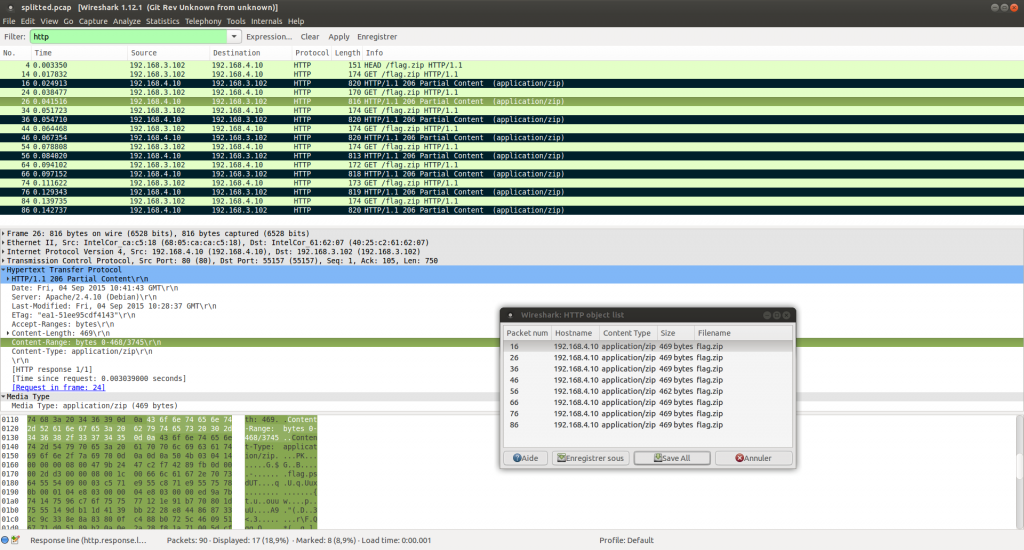

Tout d’abord, nous avons ouvert le fichier .pcap avec wireshark.

En quelques secondes on se rend compte que la capture contient le téléchargement en plusieurs parties d’un fichier flag.zip, intéressant !

On exporte alors tous ces fichiers, ce qui nous fait 8 parties de fichier zip.

On exporte alors tous ces fichiers, ce qui nous fait 8 parties de fichier zip.

Grâce au header http « Content-Range » nous pouvons retrouver l’ordre dans lequel renommer les fichier .zip extraits.

| File N | Range | |----------------| | 1 | 0 | | 5 | 469 | | 6 | 938 | | 2 | 1407 | | 7 | 1876 | | 0 | 2345 | | 3 | 2814 | | 4 | 3283 |

On renomme alors à la main, les fichiers exportés en part-x.zip, en suivant l’ordre du « Content-Range ».

On assemble le zip puis on extrait l’archive.

$ cat part-*.zip > assembled.zip $ unzip ./assembled.zip

Archive: ./assembled.zip

inflating: flag.psd

$ file flag.psd

flag.psd: Adobe Photoshop Image, 640 x 400, RGB, 3x 8-bit channels

Oh, un fichier psd, voyons voir le contenu de ses calques.

$ convert flag.psd flag.png $ ls *.png

flag-0.png flag-1.png flag-2.png

Le calque extrait dans le fichier flag-1.png contient le flag !

[MMA 2015] [Forensics / Warmup – Splitted] Write up

[MMA 2015] [Forensics / Warmup – Splitted] Write up