Description

Vous aimez l’intrusion physique, le social engineering ou encore l’OSINT ?

Préparez-vous au #SpyingChallenge de la #NDHXV #CaptureTheBeerhttps://nuitduhack.com/fr/2017-edition/challenges#spy

PARTIE 3

Nuit du hack 2017 – Spying challenge Part3 – 0x90r00t

02 Juillet 2017

Ordre de mission 357148-p3

Afin de mener à bien notre mission, nous avons procédé à la troisième et dernière étape du plan:

l’intrusion et le vol de données confidentielles dans le lieu de rendez-vous pour la transaction de la recette de bière secrète.

Pour cela nous avons dû procéder en plusieurs étapes.

En premier lieu nous avons dû ouvrir la porte du bureau via une technique de lockpicking.

Ensuite il nous a fallu boucler l’image de la caméra de vidéo-protection et non la brouiller pour rester le plus discret.

Une fois accédé au bureau il nous a fallu repérer les lieux, prendre des photos, puis fouiller les lieux et tout remettre en ordre.

Le tout en 20 minutes.

L’intrusion dans le lieux de rendez-vous

Notre précédente mission nous a permis de savoir que le lieu de rendez-vous était fixé à la Salle Wall Street à minuit.

VSA nous demande d’intervenir avant que la réunion ait lieu. Nous intervenons à 22h55.

Pour cela il nous a, dans un premier temps, fallu outre-passer le verrouillage de la porte d’entrée.

Intrusion physique : le lockpicking

Afin d’accéder à la pièce du lieu de rendez-vous, nous avons utilisé un kit de crochetage afin de déverrouiller la porte d’entrée.

Notre expert Marcel s’est occupé de cette étape, après avoir longuement hésité entre le kit de lockpicking et le pain de c4.

Finalement c’est à l’aide de son kit de crochetage que nous entrâmes dans le bureau.

Intrusion dans le bureau à l’aide de lockpicking

Une fois dans le bureau, il nous a fallu trouver une solution pour la caméra de surveillance.

La caméra de vidéo-protection

En premier lieu nous avions pensé à mettre hors-service la caméra (couper les câbles, masquer l’image avec un manteau etc.).

Finalement la raison l’a emporté, et nous avons choisi une méthode plus subtile,

en détectant la fréquence de la caméra,

puis en capturant le signal,

et enfin en injectant en continu le signal capturé afin de générer une image fixe.

Cette solution a l’avantage de ne pas désactiver la caméra. Ainsi la caméra reste « fonctionnelle », et cela dupera un gardien de sécurité qui surveille ses écrans.

Nous avons dû utiliser différents matériels afin de mener à bien notre opération.

Nous avons utilisé une carte Hackrf reliée à un ordinateur portable, et l’outil gqrx pour capturer le signal. L’injection du signal sera fait à l’aide de gnu-radio.

Outrepassage de la caméra de vidéo protection

Une fois entré dans le bureau avec la caméra hors de danger pour notre opération, nous avons pu commencer la récolte de données.

Le récolte de données

Nous avons trouvé dans le bureau divers éléments nous intéressant, et pouvant nous apporter des données non négligeables.

Aussi bien de téléphones, comme d’un ordinateur, un coffre fort ou encore un drone.

Les trois cartes SIM

Découverte des téléphones

3 téléphones ont été trouvés sans surveillance dans la salle où devait se dérouler l’entretien.

3 dumps ont été créés et sont joints. Le nom des dumps est en lien direct avec le propriétaire du téléphone.

Les fichiers sont:

+ nicolas.xml

+ claude.xml

+ locktar.xml

Exploitation des fichiers

La solution cardpeek est utilisée pour la visualisation des données

Nos experts ne sont pas suffisamment formés pour produire une analyse satisfaisante des cartes SIM en seulement une heure. Mais une première analyse a été réalisée.

[1] nicolas.xml

Plusieurs SMS sont extraits, en voici la version brute:

SEND A0 B2 04 04 B0

RECV 9000 # Normal processing "Comment c'est toi le patron! Ecoute moi bien vieille poche. C'est"

01 07 91 33 96 05 00 56 F4 44 0B 91 33 56 48 64 ...3...V.D..3VHd

88 F5 00 08 71 60 32 11 35 42 80 8C 05 00 03 73 ....q`2.5B.....s

03 01 00 43 00 6F 00 6D 00 6D 00 65 00 6E 00 74 ...C.o.m.m.e.n.t

00 20 00 E7 00 61 00 20 00 63 00 27 00 65 00 73 . ...a. .c.'.e.s

00 74 00 20 00 74 00 6F 00 69 00 20 00 6C 00 65 .t. .t.o.i. .l.e

00 20 00 70 00 61 00 74 00 72 00 6F 00 6E 00 21 . .p.a.t.r.o.n.!

00 20 00 C9 00 63 00 6F 00 75 00 74 00 65 00 20 . ...c.o.u.t.e.

00 6D 00 6F 00 69 00 20 00 62 00 69 00 65 00 6E .m.o.i. .b.i.e.n

00 20 00 76 00 69 00 65 00 69 00 6C 00 6C 00 65 . .v.i.e.i.l.l.e

00 20 00 70 00 6F 00 63 00 68 00 65 00 2E 00 20 . .p.o.c.h.e...

00 43 00 27 00 65 00 73 FF FF FF FF FF FF FF FF .C.'.e.s........

SEND A0 B2 05 04 B0

RECV 9000 # Normal processing "Ma derniere offre pour les recettes. Soit tu prends. Soit je vais"

01 07 91 33 96 05 00 56 F4 44 0B 91 33 56 48 64 ...3...V.D..3VHd

88 F5 00 08 71 60 32 11 35 42 80 8C 05 00 03 73 ....q`2.5B.....s

03 02 00 74 00 20 00 6D 00 61 00 20 00 64 00 65 ...t. .m.a. .d.e

00 72 00 6E 00 69 00 E8 00 72 00 65 00 20 00 6F .r.n.i...r.e. .o

00 66 00 66 00 72 00 65 00 20 00 70 00 6F 00 75 .f.f.r.e. .p.o.u

00 72 00 20 00 6C 00 65 00 73 00 20 00 72 00 65 .r. .l.e.s. .r.e

00 63 00 65 00 74 00 74 00 65 00 73 00 2E 00 20 .c.e.t.t.e.s...

00 53 00 6F 00 69 00 74 00 20 00 74 00 75 00 20 .S.o.i.t. .t.u.

00 70 00 72 00 65 00 6E 00 64 00 73 00 20 00 73 .p.r.e.n.d.s. .s

00 6F 00 69 00 74 00 20 00 6A 00 65 00 20 00 76 .o.i.t. .j.e. .v

00 61 00 69 00 73 00 20 FF FF FF FF FF FF FF FF .a.i.s. ........

SEND A0 B2 06 04 B0

RECV 9000 # Normal processing "Trouver mieux ailleurs t'as pig !!!"

01 07 91 33 96 05 00 56 F4 44 0B 91 33 56 48 64 ...3...V.D..3VHd

88 F5 00 08 71 60 32 11 35 42 80 4E 05 00 03 73 ....q`2.5B.N...s

03 03 00 74 00 72 00 6F 00 75 00 76 00 65 00 72 ...t.r.o.u.v.e.r

00 20 00 6D 00 69 00 65 00 75 00 78 00 20 00 61 . .m.i.e.u.x. .a

00 69 00 6C 00 6C 00 65 00 75 00 72 00 73 00 2E .i.l.l.e.u.r.s..

00 20 00 54 00 27 00 61 00 73 00 20 00 70 00 69 . .T.'.a.s. .p.i

00 67 00 E9 00 21 00 21 00 21 FF FF FF FF FF FF .g...!.!.!......

FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF ................

FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF ................

FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF ................

FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF ................ Remarques:

– Étonnamment Nicolas ne dispose d’aucun ‘speed dial’ ce qui laisse penser que c’est un téléphone peu utilisé.

– Opérateur: FREE

– Localisation : 50 FB 14 03 02 F8 10 41 00 00 00h

Dump des cartes SIM

Un coffre fort

Le coffre fort présent dans la pièce est un modèle « Tresor 6970040« . C’est un « petit » modèle que l’on peut trouver dans les chambres d’hôtel.

Celui que nous avons dans le bureau n’est pas fixé à un mur, nous pouvons donc accéder au dos du coffre.

Une astuce trouvée sur la toile nous permettant de réinitialiser le code du coffre est d’atteindre de bouton de programmation situer à l’arrière de la porte du coffre.

Pour celui-ci nous avons utilisé une antenne fine mais assez robuste pour presser le bouton.

Une fois le bouton pressé nous avons pu redéfinir le code.

Cela nous à permis d’ouvrir le coffre, et récupérer les documents déchirés, avant de les re-positionner à leur places.

Reset du coffre fort

Un ordinateur verrouillé par mot de passe BIOS

Appropriation de la donnée

Le PC présent dans la salle est allumé et sur un écran de mot de passe BIOS. Après 3 essais infructueux, l’écran se bloque et affiche une chaîne de char: « 58634315 »

Avec cette chaîne on peut déduire le fabricant « InsydeH20 Bios (Acer, HP) » et donc récupérer une « porte dérobée » constructeur:

« 4779293 »

Une fois la protection du BIOS bypass la session est directement disponible. Pas de mot de passe ou de chiffrement.

Sur l’utilisateur par défaut (/home/heisanbrau), le seul fichier intéressant est : presentation_dronebeer.pdf (sur le bureau)

Le reste du système de fichier même si uniquement partiellement dumpé, ne semble pas présenter de particularité

/! Le dump n’est que partiel /!

Exploitation du .PPTX

Le fichier /home/heisanbrau/Bureau/presentation_dronebeer.pdf a les attributs suivants:

Exiftool

ExifTool Version Number : 10.10

File Name : presentation_dronebeer.pdf

Directory : .

File Size : 246 kB

File Modification Date/Time : 2017:06:25 04:20:58+02:00

File Access Date/Time : 2017:06:24 23:56:03+02:00

File Inode Change Date/Time : 2017:06:24 23:56:03+02:00

File Permissions : rw - r

File Type : PDF

File Type Extension : pdf

MIME Type : application pdf

PDF Version : 1.5

Linearized : No

Page Count : 22

Language : fr FR

Tagged PDF : Yes

Title : PowerPoint Presentation

Author : FSA Pret

Subject :

Create Date : 2017:06:23 11:59:44+02:00

Modify Date : 2017:06:23 11:59:44+02:00

Producer : Microsoft PowerPoint 2013

Creator : Microsoft PowerPoint 2013 Remarques sur le PC

Il n’y avait pas de .bash_history sur le poste. Il est possible qu’une autre équipe, moins discrète, ait eu le temps de passer avant nous et de supprimer maladroitement les traces de son passage.

Le fichier powerp-point a une extention .pdf alors qu’il s’agit d’un .pptx

Backdoor BIOS PC Portable

Un drone

Non exploité, manque de temps, et d’intérêt.

Drone

Analyse des données récoltées

Après avoir dérobé les données et tout remis en place (en un temps record), nous avons analysé les données étape par étape.

Contenu des cartes SIM

Nous avons commencé l’analyse des cartes SIM (voir partie précédente).

Malheureusement il nous manquera du temps pour analyser le reste des données.

Pour cela nous allons envoyer le reste des données à notre labo de Forensic.

Contenu de l’ordinateur

Résumé rapide et incomplet du document:

Il s’agit d’un plan marketing pour de la livraison d’alcool.

TODO: Faire analyser par l’équipe marketing

Nous obtenons des noms d’actionnaires:

- Pascaline Bilodeau

- Florence Panetier

- Gradasso Bourget

- Esmeraude Camus

TODO: Profiler les actionnaires

Le .pdf est disponible en document associé.

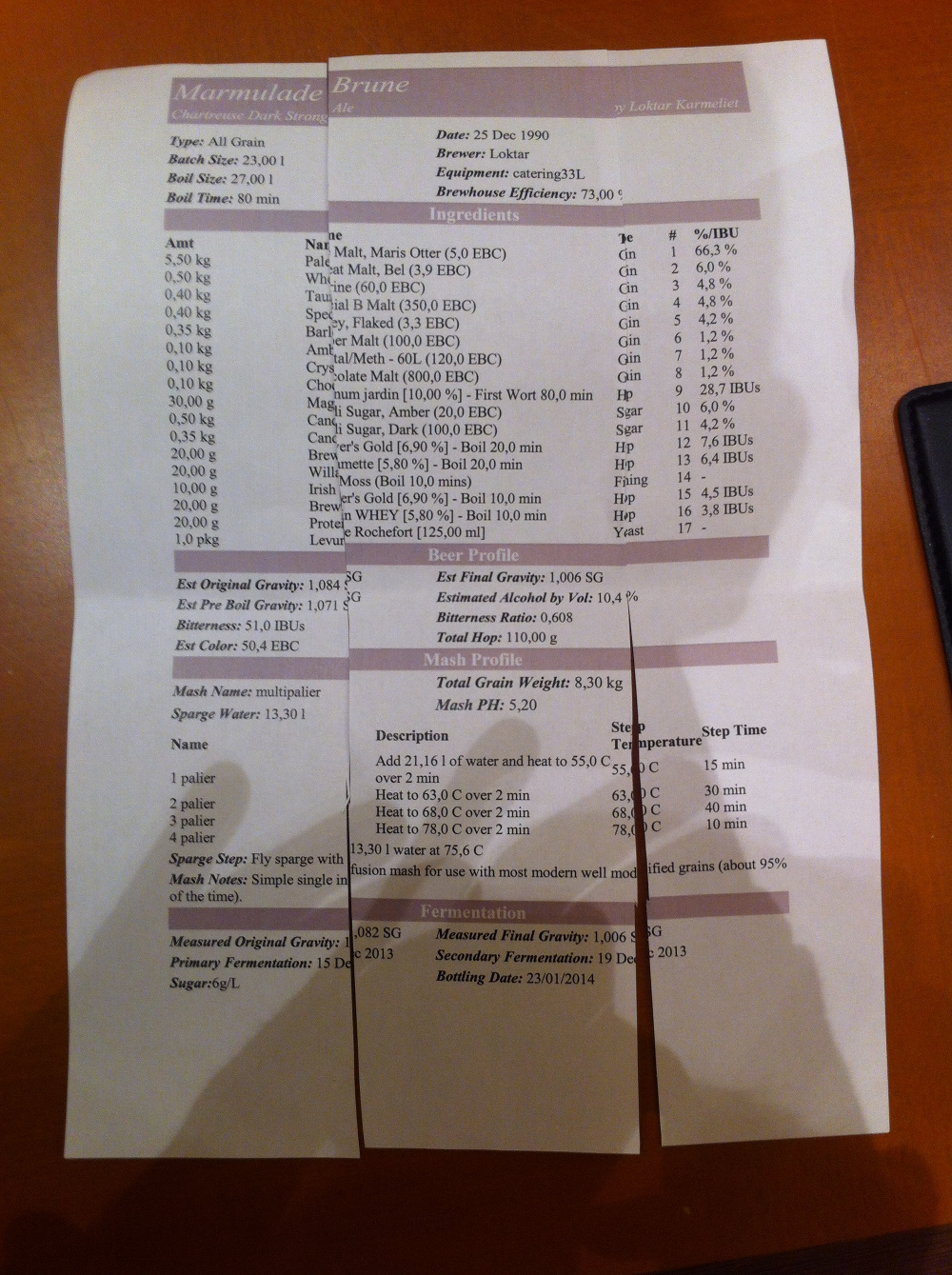

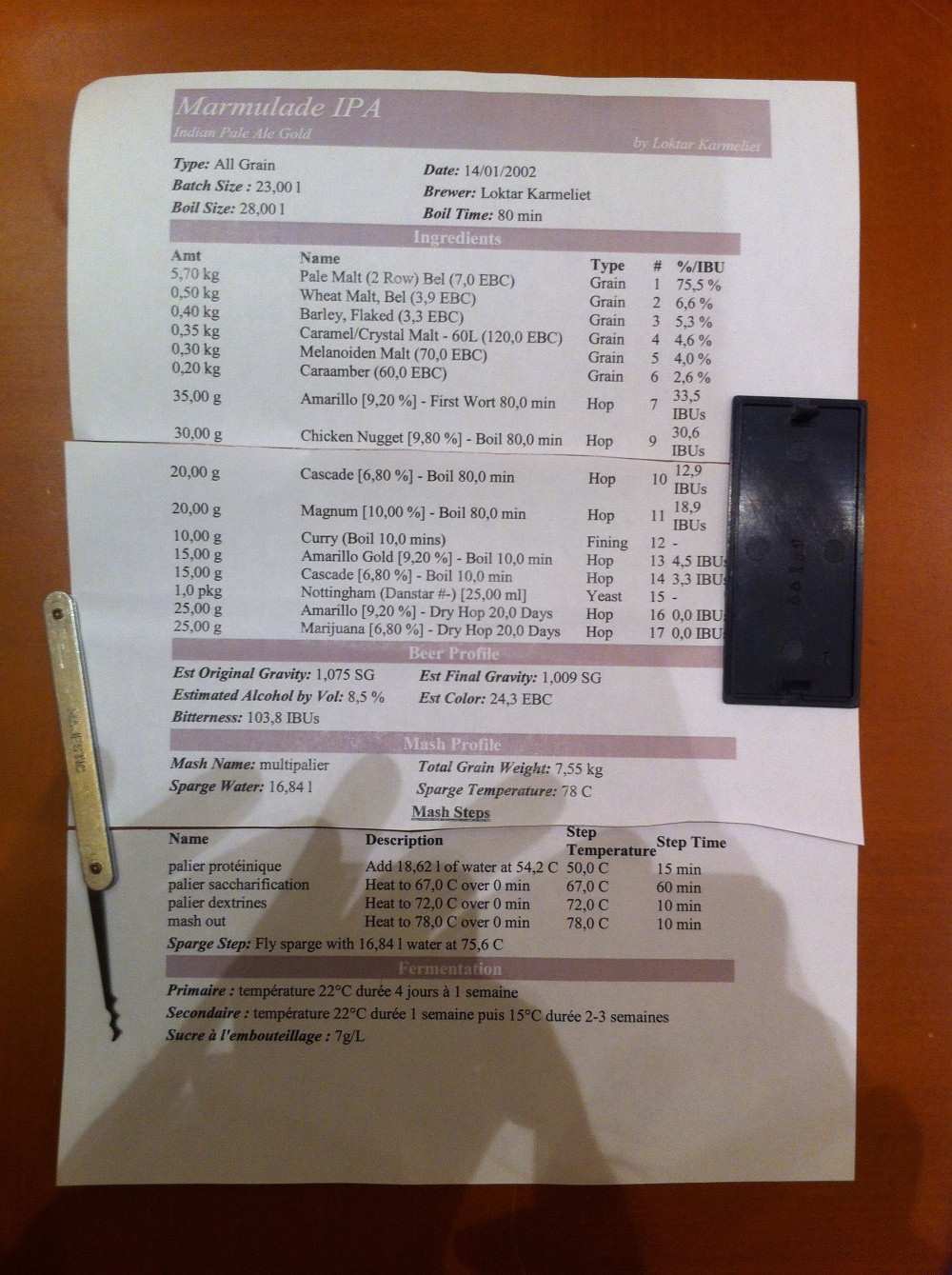

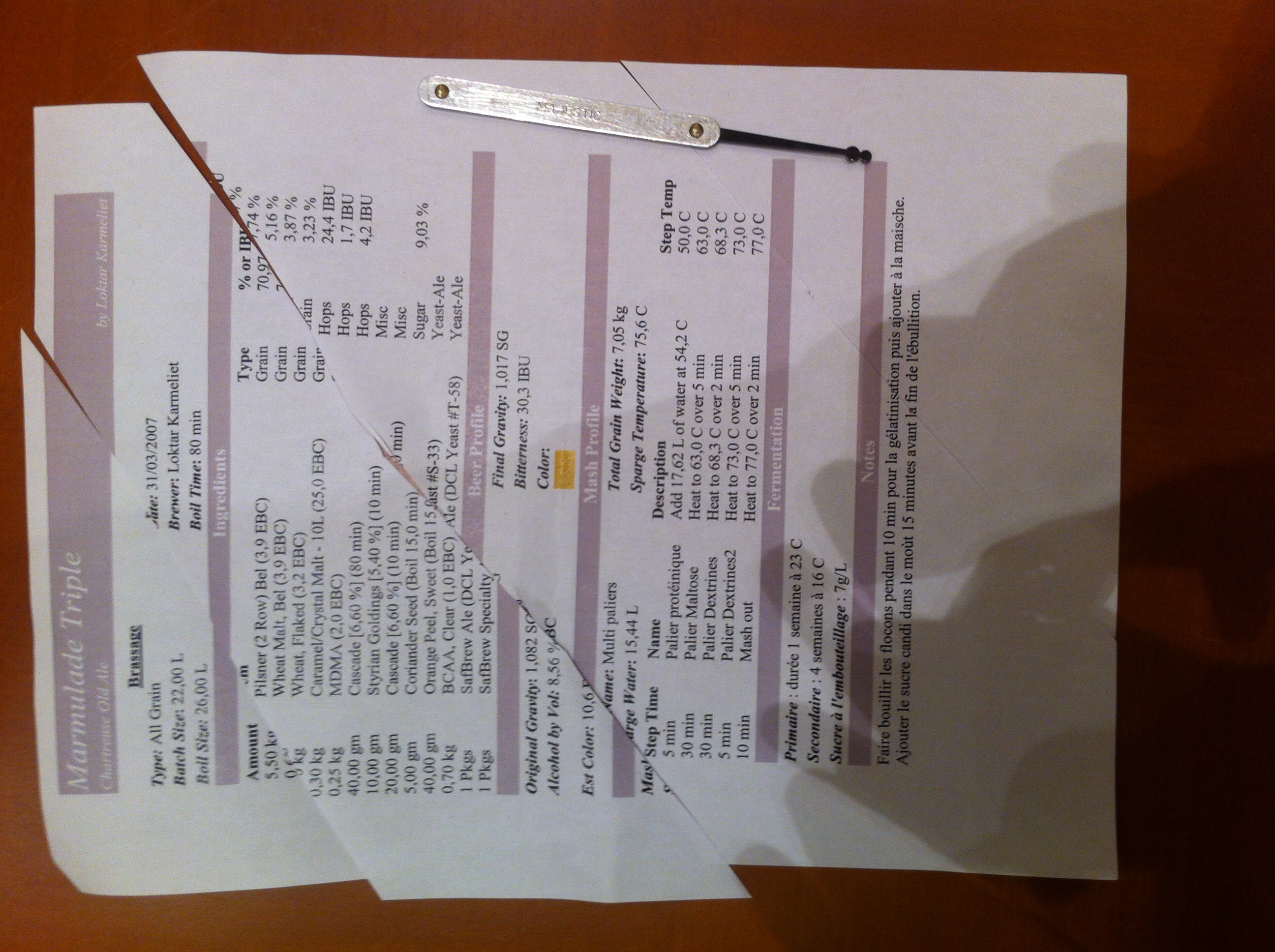

Contenu du coffre

Le coffre contenait les 3 formules secrètes de la bière !

C’était l’enjeu de l’échange, car il est question de vendre les trois formules contre 200 000 € et 30% de la nouvelle entreprise créée !

Recette 1

Recette 2

Recette 3

Avertissement: N’essayez pas les recettes chez vous. Il s’agit de travail de professionnel qui ne doit en aucun cas tomber entre de mauvaises mains.

Contenu du drone

Non exploité – Nous avons mis de côté le drone pour nous concentrer sur les éléments essentiels contenant de la donnée.

Conclusion

C’était vraiment très fun, et… Goûtons la bière !

Merci 😉

0x90r00t team

[NDH 2017] [Spying Challenge – Part3] Write Up

[NDH 2017] [Spying Challenge – Part3] Write Up