Description

Vous aimez l’intrusion physique, le social engineering ou encore l’OSINT ?

Préparez-vous au #SpyingChallenge de la #NDHXV #CaptureTheBeerhttps://nuitduhack.com/fr/2017-edition/challenges#spy

Nuit du hack 2017 – Spying challenge Part1 – 0x90r00t

24 Juin 2017

Introduction et avertissements

Cet ordre de mission 357148-p1 est classé saucisson défense niveau 4. Secret de niveau B.O.C.K.

La mission a eu lieu chez Mickey lors de la Nuit Du Hack 2017, par nos trois meilleurs saucissonneurs :

- embaucheMoi, le roi de la castagne,

- Digitalisation, le roi de la boisson,

- Marcel, un mec trouvé sur l’autoroute.

L’ordre de mission stipule trois phases bien distinctes entre elles, permettant d’éviter la vente de la recette de bière secrète de la société Heisenbräu par deux de ses salariés Nicolas Chimay, Loktar Karmeliet et Claude Saint-Feuillien : le PDG.

- Renseignements et analyse des fichiers donnés

- Extraction d’informations

- Exploitation des systèmes d’information à l’aide des éléments récoltés

La phase de renseignement et d’analyse est décrite ci-dessous.

Avertissement : Nous avons traité cette première phase de manière purement OSINT, sans aucune connexion au système cible (Heisenbräu.fr). Les informations présentent sont disponibles et publiques.

Heisenbräu – Renseignements et analyse des fichiers fournis

Afin de connaitre la cible il est important de procéder à une phase de renseignement.

Cette analyse va permettre de mieux anticiper les actions à mener pour obtenir notre résultat final.

Renseignement sur l’entreprise.

Nous cherchons ici des informations générales sur l’entreprise cible : adresse, raison sociale, fournisseurs, partenaires, organigramme. Tout ce qui pourra nous aider à comprendre le contexte et mieux appréhender les personnalités dans l’entreprise.

Nous avons rapidement l’impression d’être manipulé ; que ni l’entreprise Heisenbräu ni Very Secret Agency n’existent.

https://www.theofficialboard.com/company/search?q=Heisenbräu

https://www.theofficialboard.com/company/search?q=Very Secret Agency

Nous pensons être manipulés par un service étranger, nous décidons de jouer le jeu.

Nous nous concentrons sur la cible.

Même si l’entreprise ne semble pas avoir d’existence légale, elle a une vraie présence sur internet :

[1] http://viewdns.info/dnsreport/?domain=heisenbrau.fr

Nous apprenons que : le site est hébergé par OVH

L’enregistrement DNS : www.heisenbrau.fr. A 188.165.53.185

[2] https://www.netcraft.com/search/?q=heisenbrau.fr&submit=Search

[3] https://bases-marques.inpi.fr/Typo3_INPI_Marques/marques_resultats_liste.html (Page par défaut pour recherches infructueuses)

[4] http://www.marketvisual.com/Search/Results?searchString=heisenbrau.fr

Les informations qui ressortent des URL 2, 3 et 4 sont que l’entreprise n’a peu ou pas eu d’échanges avec les autres acteurs de son milieu économique. On peut aisément supputer que c’est une entreprise factice.

Renseignements sur les salariés

La première étape de notre mission est de chercher les traces des salariés sur la toile, en sirotant une bière bien entendu.

Pour cela nous allons utiliser divers outils (TheHarvester, Firefox & co, les liens et ressources seront cités au besoin.)

Nicolas Chimay

Nous disposons de la description suivante :

Cible n° 1 : Nicolas Chimay. Cet individu est bien trop propre sur lui.

Il est fort probable qu’il cache quelque chose. Nous avons eu vent, en plus de sa présence sur l’Internet, qu’il détiendrait un compte Facebook « anonyme » lui permettant de s’adonner à ses passions.

Pour vous aider dans votre recherche, nous savons qu’il s’est géolocalisé au bois de Boulogne et qu’il aime la page « Les Échos ». Documents associés

Dans l’un des documents donnés par les équipes de V.S.A on trouve une adresse mail : chimay.nicolas@gmail.com, elle ne nous mènera nul part.

Ce document associé par contre nous apprend le format des mots de passes de Nicolas : « 29 caractères pour le trentième je prends un numéro au hasard » . Il donne également un indice sur l’origine de son format en tant que vue stratégique d’une partie d’échec en cours (photo dans le document).

Un des SMS de Nicolas attire notre attention :

Oui mon petit lapin

Ton gros poney te manque

J'ai bien aimé ta danse sur la table

je prendrais un private la prochaine fois avec toi Il s’agit de sexto avec une danseuse de la nuit.

Visiblement Nicolas Chimay fréquente les strip clubs, cela pourra être exploité pour lui soutirer des informations, en discutant des meilleurs stripclubs de la capitale. Heureusement que notre équipe maîtrise le sujet.

OSINT

Nous cherchons donc un compte Facebook avec les caractéristiques suivantes :

- Il s’est géolocalisé à Boulogne

- Il aime « Les Echos »

- Il s’appelle Nicolas

Nous utilisons le « Facebook graph searching », un système permettant de faire des requêtes croisées directement sur l’interface web de Facebook.

Nous construisons une recherche personnalisée basée sur ces tutoriaux :

– http://researchclinic.net/graph.html

– http://graph.tips

L’ID de la page de « Les Echos » est : 123440511000645

L’ID de la page du Bois de Boulogne de Boulogne est : 108089962546329

Il ne reste plus qu’à construire la requête :

| https://www.facebook.com/search/ | URL + page de recherche |

|---|---|

| str/Nicolas/users-named | Les utilisateurs prénommés Nicolas |

| /str/108089962546329/users-checked-in/ | Qui ce sont localisé aux Bois de Boulogne |

| 123440511000645/likers | Qui aiment la page de « Les Echos » |

| /intersect | La jointure des 3 requêtes |

URL complète : https://www.facebook.com/search/str/Nicolas/users-named/str/108089962546329/users-checked-in/123440511000645/likers/intersect

Cette recherche est traduite par Facebook comme : People named « Nicolas » who checked in at Bois de Boulogne and like Les Echos

La requête ne nous donne qu’une réponse et ce n’est, de manière évidente, pas notre cible. Deux possibilités restent :

- Le nom de compte n’est pas « Nicolas », ce qui nous laisse avec des milliers de résultats. Inexploitable dans le temps imparti.

- Il n’autorise pas le référencement, ou Facebook ne le référence pas volontairement.

Nous tentons de chercher des parents de Nicolas Chimay qui auraient eu Facebook, mais une recherche généalogique nous laisse entendre que 40 personnes sont nées avec ce nom de famille et sont susceptibles d’être vivantes. Nous n’avons pas le temps de chercher sur autant de personnes, nous passons à la cible suivante.

Remarque : Le site Filae.com nous renseigne également sur les tranches d’âge de naissances des personnes nés par nom de famille. Pour CHIMAY il y a 30% de chances que la cible soit née entre 1941-1965 et 32.5% entre 1966-1990.

Loktar Karmeliet

Nous disposons de la description suivante :

Cible n° 1 : Loktar Karmeliet. Représentatif de la génération 1990, cet individu passe la plupart de son temps à boire plus de bière qu’il ne peut en produire.

Il est à noter que cet individu suit particulièrement les actualités facebook des forums où il est inscrit. Documents associés

L’adresse mail la cible n°2 est présente dans ce document associé : nicolas@gmail.com

Nous apprenons que la cible n’utilise que des mots de passes de 10 caractères. Il envoie en indice une photo à connotation sexuelle (présente dans le document cité ci-dessus).

Remarque: Le nom de la photo est : « likeahorse.JPG « , gardez à l’esprit que len(« likeahorse »)==10. Il reçoit également une remontrance après avoir changé son mot de passe pour 30 caractères. Comme si il n’avait pas respecter les principes élémentaires du mot de passe (hypothèse : répéter plusieurs fois son ancien mot de passe ?)

SMS de Loktar :

Ouais mais carrément, elle a trop de cv ta caisse aussi

des jantes de 24 pouces !!

putain ouais j'ai pris cher hier soir

sérieux je lui ai gerbé dessus

Tu m’étonnes quelle ne me rappelle pas la pouffiasse

Bonjour, je suis intéressé par vos jeux videos. me répondre si vous souhaitez faire affaire avec moi Visiblement Loktar est un gamer, qui aime le tunning et la picole.

Nous pourrons l’approcher en lui offrant une bière au bar de la convention, en discutant d’automobile comme sujet d’approche ou jeux vidéo. Heureusement que notre équipe maîtrise le sujet.

OSINT

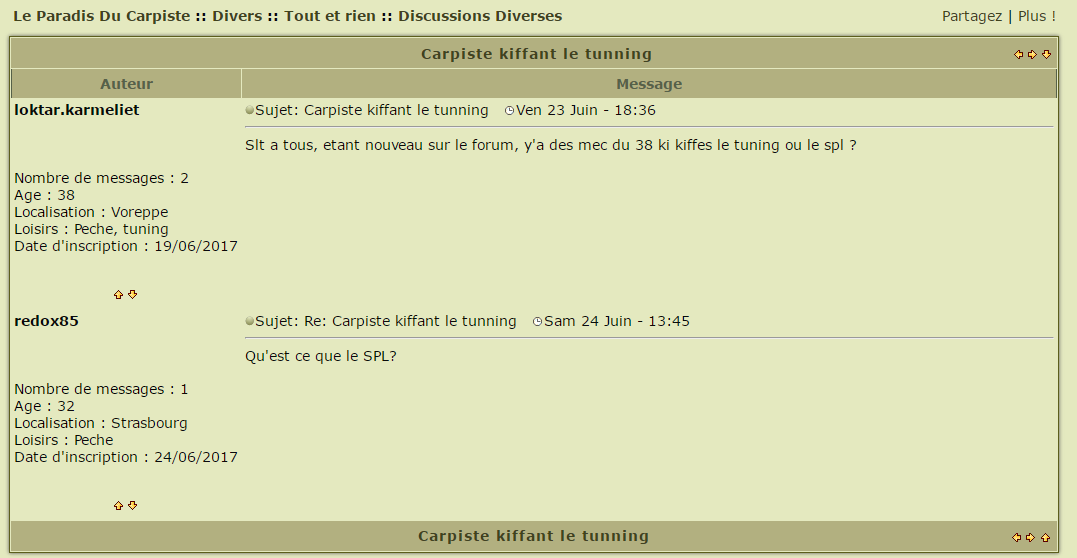

Une recherche carrot2 nous mène à un profil un peu particulier qui correspond à la cible : http://www.paradisducarpiste.com/t11550-carpiste-kiffant-le-tunning.

carpisteTunning

On apprend qu’il a 38ans et habite à Voreppe.

L’adresse e-mail de Loktar nous donne comme information que celui-ci est DJ pour soirée en plus de son travail à la brasserie, et qu’il offre ses services d’animateur de soirée (mariages, anniversaires etc.)

Cet élément peut être utilisé pour faire du Social Engineering avec celui-ci lors d’une rencontre physique ou numérique (au bar, tentative de phishing, etc.).

Celui-ci aime le rap et dispose du numéro suivant : 06958662xx

Nous avons pris le risque de contacter le numéro pour confirmer la cible. Nous avons emprunté un téléphone à une personne lambda pour le contacter.

Au téléphone il a été convenu de se rappeler dans l’après-midi. Nous avons abordé le sujet d’une réservation pour un mariage, afin d’attirer la cible.

Toutes les actions vers cette cible sont en stand-by en attendant d’avoir un autre appel.

Après un appel à 16h30, celui-ci nous indique qu’il est actuellement en réunion.

Nous essaierons donc tout à l’heure de savoir ses disponibilités ainsi que s’il connaît un brasseur, et pourquoi pas une bière d’exception à nous proposer.

Remarque : filae.com ne connaît aucune famille de ce nom en France. Il s’agit peut-être d’un expatrié. Si nous étions paranoïaques, nous pourrions penser que cela est monté de toute pièce et que tous ces profiles sont faux).

Claude Saint-Feuillien

Cette recherche diffère des deux précédentes par la relation que semble avoir la cible avec les nouvelles technologies.

Description de la cible :

Cible n° 3 : Claude Saint-Feuillien Grand Mestre de la société Heisenbräu, le vieux essaie tant bien que mal à se mettre à la page d’un point de vue technologique (Minitel, toile d’araignée mondiale, Face de Book…) Malheureusement, il ne sera pas présent au Congrès. Documents associés

Le SMS nous donne ses coordonnées GPS :

48 52 10.7 N

2 47 02.5 E Après analyse il s’agit du lieu suivant :

Disney Village, 77700 Chessy, France

Latitude : 48.869639 | Longitude : 2.784028

Cela correspond peut-être à un lieu de rendez-vous (pour la recette secrète).

Il s’agit d’un lieu situé à deux pas du centre de convention.

Une recherche à cet endroit doit être fait, pour trouver un indice ou surveiller une personne / un échange.

OSINT

Le nom et le prénom de la cible sont des indices essentiels car peu communs :

filae.com nous indique qu’aucune personne en France n’est née avec ce nom de famille. On peut donc en déduire que la cible est d’origine francophone mais n’est pas née en France.

Une recherche avec nom prénom « Face de book » ne nous retourne qu’un seul résultat :

Il n’y a pas de photos personnelles, ni d’informations sensibles sur ce profil. La description qui laisse penser que la cible ne maitrise pas les réseaux sociaux est fausse. Pour une personne qui ne comprend pas ce qu’elle fait, les données personnelles sont bien cachées et il n’y a pas d’erreurs de vie privée « basiques »

On dirait que l’agence VSA se moque de nous et a créé de faux profils pour nous tester.

Le doute s’installe dans l’équipe. Devons-nous continuer cette mission ?

Un vote ; la curiosité nous pousse à continuer.

La description correspond au profil et on en apprend un peu plus sur ces activités.

Groupes « Face de book » de la cible :

- Info Contrôle de police Isère 38

- Le Contact des Célibataires

- Les Tutos « Pêches, Chasse, nos animaux »

- Rencontres Célibataires

- Rencontres Senior

- Chasse et Pêche

A partir de là on peut imaginer plusieurs manières de rentrer en contact avec la cible, partage des mêmes passions (chasse et pêche).

Ou via les « sentiments » en organisant des rencontres galantes

Analyse des fichiers

Les données d’entreprise permettent de mieux connaître celle-ci. Nous allons analyser les fichiers fournis par la Very Secret Agent.

Audio

Les métadatas nous informent que les fichiers datent de mai ou juin.

Il s’agit d’échange entre nos protagonistes.

CStand42

Il s’agit de Claude qui parle d’une fille au stand 42, et qui visiblement aimerait lui expliquer ce qu’est un buffer overflow dans le métier du X.

Le fichier date du 22 juin (peut-être à la Hack In Paris of the beer ?).

RandC1

Claude n’aime visiblement pas le stade Lyonnais.

Le football pourra être un sujet de discussion en utilisant cette donnée à nos fins.

(Ce troll est adressé à Loktar)

RandC2

Claude aime le football club « Olympique de Marseille ».

Données qui peuvent être exploitées en social engineering.

Randl1

Réponse du Loktar à Claude. Celui-ci n’est pas Lyonnais, et visiblement l’OL a gagné son match à Bordeaux contrairement au dernier match de Marseille.

(Bruit d’enfant en arrière-plan)

Randl2

Loktar à un service à demander à Claude.

Ça sent la magouille, à surveiller !

NoiseLok

Après réduction du bruit avec Audacity celui nous informe d’un échange suite à une présentation.

Il est donc possible qu’il s’agisse de Claude.

PDF – Laposte.net (échange mail)

Il s’agit d’un échange entre Loktar et Nicolas concernant leur stratégie de mot de passe.

Loktar utilise des mots de passe de 10 caractères.

Nicolas des mots de passe de 30 caractères, dont 29 identiques à tous ses fichiers et le dernier caractère aléatoire.

Conclusion

La première phase de repérage est terminée, nous disposons d’informations substantielles sur les trois cibles. De par les informations récoltées nous pouvons imaginer plusieurs scenarios d’approche pour prendre contact et essayer d’acheter la recette secrète.

Nous attendons de savoir si nous avons carte blanche pour continuer nos investigations et organiser des rencontres (sous fausses identités) avec les cibles.

En attendant nous buvons une pinte, car toute cette histoire nous a donné soif.

[NDH 2017] [Spying Challenge – Part1] Write Up

[NDH 2017] [Spying Challenge – Part1] Write Up

Le challenge est déjà terminé, vivements que quelqu’un sorte la partie 2 et 3. 😉